在你阅读这篇文章时,一个零日漏洞CVE可能已经开始遭到利用。根据 Cloudflare 的研究,最新披露的脆弱性在概念验证POC发布后的22分钟内就被攻击者所利用。

这家互联网基础设施提供商指出,攻击者的活动比以往更加频繁,能够以比防御者更快的速度针对安全漏洞进行恶意软件的利用。Cloudflare表示:“公开披露CVE的利用速度通常快于人类创建WAF规则或开发和部署补丁以减轻攻击的速度。”

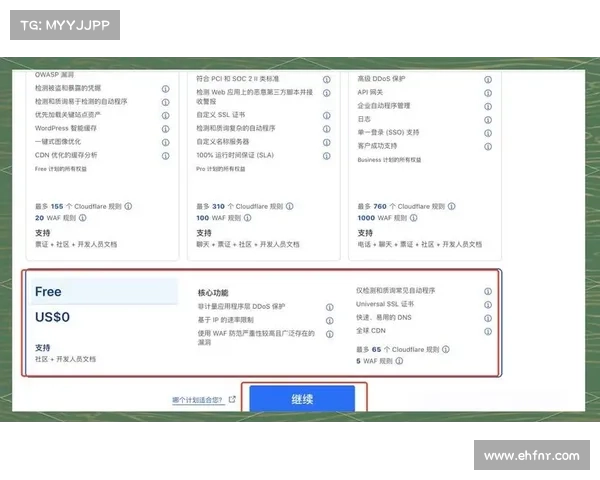

为了解决这一问题,Cloudflare的内部安全分析团队决定将人工编写的特征与机器学习ML方法相结合,以达到低错误率与快速响应之间的最佳平衡。

蚂蚁加速器iosCloudflare 提供多种互联网服务,包括内容交付、网络安全、DDoS 缓解和域名注册,且表示其见证了脆弱性披露转变为活跃恶意软件攻击的前所未有的速度。

攻击活动的增加主要是由于扫描活动,因为威胁行为者积极寻找脆弱系统,这导致自动化攻击尝试的上升。Cloudflare 的数据使其得出结论,攻击者越来越倾向于优先攻击容易的目标,尤其是在脆弱性被披露与补丁广泛披露之间的时间段。

研究团队指出:“这种 C VE 利用尝试活动的趋势表明攻击者首先选择最容易的目标,并且在某些情况下很可能取得成功,因为旧漏洞的活动持续存在。”

研究人员还补充说,攻击活动的增加与全球政治形势的变化以及用户意见日益两极化有关。“在过去的十二个月里,互联网安全形势发生了戏剧性的变化,”Cloudflare团队说道。他们进一步指出:“全球不确定性,加上2024年在许多国家进行的活跃投票季,导致互联网恶意流量活动显著增加。”

重要提示: 互联网安全形势的变化促使攻击者快速反应,用户和组织应该提高警惕,尽快采取防护措施以应对金融信息和个人数据面临的潜在威胁。