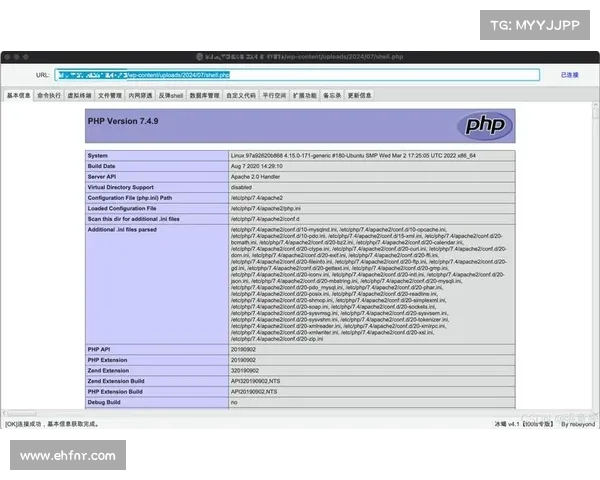

根据BleepingComputer的报道,近五万台WordPress网站仍在使用受重要缺陷影响的备份迁移插件版本CVE20236553,虽然修补程序已发布近一周。报告显示,该漏洞是由Nex团队的漏洞挖掘小组发现的。利用这一漏洞,甚至可让未认证的攻击者通过远程代码执行对网站进行控制。Wordfence表示:“通过提交特制请求,攻击者可以利用此问题来包含任意的恶意PHP代码,并在WordPress实例的安全上下文中执行任意命令。”这类漏洞是在针对WordPress管理员的网络钓鱼活动后被披露出来的,该活动涉及安装伪造的插件以应对伪造的CVE202345124漏洞,同时发布了针对某种可能允许任意PHP代码执行的面向属性编程链漏洞的修补程序。

为了保障网站的安全,管理者需要尽快更新受影响的插件,并加强对安全漏洞的监控和防护。

蚂蚁加速 关键点详细信息受影响的网站数量50000漏洞编号CVE20236553攻击类型远程代码执行攻击者未授权的攻击者相关活动针对WordPress管理员的网络钓鱼活动

关键点详细信息受影响的网站数量50000漏洞编号CVE20236553攻击类型远程代码执行攻击者未授权的攻击者相关活动针对WordPress管理员的网络钓鱼活动